Manapság mindenki számára közismert, hogy a 21. századi hadviselés egyik legnépszerűbb helyszíne a kibertér. Utóbbi meghatározására számtalan definíció látott napvilágot, én Haig Zsolt munkája nyomán az alábbiak szerint értelmezem a fogalmat: ?A kibertér az ember által mesterségesen létrehozott, dinamikusan változó tartomány, amelyben az információ gyűjtését, tárolását, feldolgozását, továbbítását és felhasználását végző, egymással hálózatba kapcsolt és az elektromágneses spektrumot is felhasználó infokommunikációs eszközök és rendszerek működnek, lehetővé téve ezzel az emberek és a különféle eszközök közötti folyamatos és globális kapcsolatot.? Ez a globális kapcsolat azonban sokszor igen sérülékeny, és megfelelő biztonsági intézkedések nélkül több kárt okozhat, mint amennyi hasznot hajt. Az információbiztonság kérdésköre éppen ezért nyer egyre nagyobb teret hazánkban és a nemzetközi színtereken egyaránt.

A kibertérből érkező fenyegetések elleni védelem és az ahhoz kapcsolódó metódusok, eszközök fejlesztése ma már szinte minden európai ország alapvető célkitűzései közé tartoznak, egyezmények tucatjai formálódnak az idő múlásával, hogy később újraértelmezzék vagy kibővítsék őket. Magyarország Nemzeti Biztonsági Stratégiájának is szerves része ez, erről részletesen itt olvashat az érdeklődő. Ezek a biztonsági intézkedések nemcsak országos, regionális és nemzetközi szinten kapnak megfelelő relevanciát, ugyanis a globális színtérre lépve egyre nagyobb szerepet kap a kiberdiplomácia mint -viszonylag- új irány politika mezsgyéjén (az Uniós intézkedésekről többek között itt találunk érdemi információkat), és ezzel lassan el is érkezünk a Stuxnethez.

De vajon mi késztette a világot arra, hogy ilyen elképesztő mértékű intézkedéseket foganatosítsanak egy -számunkra láthatatlan- fenyegetéssel szemben? Mi lehetett az előzménye annak, hogy felismerték a katonai fenyegetés súlyát, amit a kibertérből érkező támadások okozhatnak? Ezekre a kérdésekre válaszul érdemes megvizsgálni közelebbről a Stuxnet történetét, amely talán válaszokkal szolgálhat fenti kérdéseinkre.

A katonai jellegű kibertérben elkövetett támadások a 2010-es években már nem számítottak újnak, hiszen a 2007-es észtországi támadássorozat kapcsán nyilvánvalóvá vált, mekkora kárt képes okozni az országos infrastruktúrában egy profi szinten szerveződött hackercsapat a megfelelő szakértelemmel. (Itt fontos megemlíteni, hogy a Stuxnet első verzióját is 2007 novemberében azonosították). A vélhetően orosz utasításra elkövetett támadássorozat az észt állami infrastruktúra ellen nyomatékos hangsúlyt helyezett arra is, hogy a kiberfegyverek kora elérkezett, és ezt -mint már említettem – a nemzetközi közvélemény sem hagyhatta figyelmen kívül.

A fenti történések hatására világszerte elindult egy máig tartó folyamat, amely a jövőbe mutatva a nemzetállamok vezetői számára egy, az eddigiektől teljesen különböző, teljesen új megközelítést irányzott elő. Ezt felismervén a különböző államok óriási pénzösszegeket és humán erőforrást kezdtek ölni különböző informatikai infrastruktúra-fejlesztésbe, habár ezen újítások többnyire a nyilvánosságtól elzártan zajlottak és zajlanak ma is, pontosan úgy, ahogyan azt az információbiztonsági szempontok alapján megkövetelhetjük. A nagyhatalmak tekintetében ezek a változások még szembetűnőbbek, több cikkben is olvashatunk számos olyan hackercsapat létezéséről, amely már kifejezetten állami megbízásból dolgozik s a színfalak mögött a kibertér minden szegmenségben formálódnak a szövetségek, zajlanak az ellenségeskedések. Persze ez sem újdonság, ma már minden országnak vannak saját, erre a területre szakosodott alkalmazottjai a különböző állami hivatalokban, legyen szó akár az országos informatikai infrastruktúra üzemeltetéséről és védelméről, hírszerzésről, vagy különböző katonai műveletekről.

Mégis, azt az elképesztő ütemben gyorsuló tempót, amely ma a kiberbiztonsági fejlesztéseket jellemzi állami szinten, az a 2010 nyarán bekövetkezett esemény előzte meg, amelyet ma az első bizonyítottan katonai célú kibertámadásnak neveznek, és az ?Olimpiai Játékok? fedőnevű amerikai művelet keretében hajtottak végre a fenti időpontban. Hogy ennek egészen pontosan mi a geopolitikai háttere, többek között Mészáros Kinga remek cikkéből kideríthető, én csak a legfontosabb idevonatkozó részt idézném belőle: ?Barack Obama fontos feladata lett 2009-es győzelmét követően a nemzetközi színtéren, hogy leállítsa Irán egyre bővülő atomprogramját, s ehhez meggyőzze az teheráni vezetést, hogy tárgyalóasztalhoz üljön. Obama elsősorban folytatta elődje politikáját, s újabb szankciókat helyezett kilátásba az iszlám köztársaságra.?

A Stuxnet erőssége alapvetően abban állt, hogy úgynevezett zero-day exploitokat használt arra, hogy a célpont rendszerére káros programokat telepítsen. Mint ismeretes, a zero-day exploit egy olyan sebezhetőségi pont az adott szoftverben, amelyet a támadók még azelőtt észrevesznek, mielőtt a szoftver kibocsátója tudatánál lenne létezésének. Éppen ezért nem létezik semmilyen javítócsomag rá annak felhasználásakor, ami óriási mértékben növeli az ellene irányuló támadások sikerességét. Magáról a Stuxnet vírusról manapság igen sokat tud a szakirodalom, szinte minden aspektusát megvizsgálták már, sőt, sok esetben kódrészleteket is sikerült visszafejteni belőle. Az eset nevű cég részletesen megvizsgálta a károkozó programot, és egy 72 oldalas tanulmányban foglalta össze vizsgálata eredményeit. Ebben leírja, hogy milyen állományokat használt fertőzésre a Stuxnet, ahogyan azok működési metodikáját is hosszan taglalja.

A sebezhetőségek kapcsán a szóban forgó informatikai értelemben vett féreg egy, a Windows operációs rendszerben található sebezhetőséget használt ki, és jelenlegi ismereteink szerint két egyéb fájllal együtt kerül a célpont meghajtóra, de számos más úton is képes reprodukálni magát. Készítői tehát nem bízták a véletlenre annak működését, egy ilyen vírus elkészítése és ilyen fokú bevetése komoly szakértelmet és támogatói hátteret feltételez, többek között ez a tény is afelé mutatott, hogy nem elszeparált hacker, vagy hackerek csoportja készítette elő a támadást. A vírus működésének pontos leírása már az IT Security területe, azonban az érdeklődők a hivatkozott linken keresztül bármikor megtekinthetik a leírást, emlékeztetőként, itt található.

Cserháti András a Stuxnet vírus kapcsán a Fizikai Szemle hasábjain megjelentetett cikkében részletesen taglalja a témát, szakszerű leírást adva arról, pontosan hogyan is hátráltatta az iráni atomprogramot a vírus. Ebben külön kiemeli azt a tulajdonságot, hogy a kártevő többrétegben juttatja célba kódját, és a mérete is szokatlanul nagy egy vírushoz képest. Itt érdemes hozzátenni, hogy az nem pusztán a világhálón keresztül képes terjedni. Ha egyszer bejutott a rendszerbe, a terjedéshez elég a sima hálózati kapcsolat, így lesz igazán veszélyes a program.

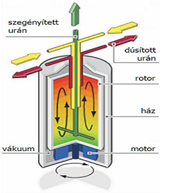

Amikor a futtatás során a rendszer eléri a pusztítás végrehajtására írt sorokat, a Stuxnet az urán dúsításához használt centrifugá(ka)t felpörgeti 1410 Hz-re, majd lelassítja 2 Hz-re, amely a rotor károsodását vonja maga után. Mindezeken felül a dúsításkor használt urán-hexaflourid (UF6)[1] is használhatatlanná válik. Ezeket az eredményeket úgy éri el, hogy a karbantartó/kezelő személyzet szerint úgy látja, minden a legnagyobb rendben zajlik az erőműben.

- 1. ábra Urándúsító centrifuga metszeti rajta. Forrás: https://lemil.blog.hu/2011/04/06/a_stuxnet_projekt Letöltve: 2021.12.05

Kutatások kimutatták, hogy a Stuxnet a fentinél jóval több módon képes kárt okozni, kiberbiztonsági szempontból azonban véleményem szerint ennyi is elég, hogy belássuk, mire is képes egy jól szervezett és támogatott, profi szakértőkből álló csapat. Anélkül, hogy közelebbről megvizsgálnánk a Stuxnet felépítését, már a fentiekből kitalálható, miért is voltak biztosak a szakértők már az elején abban, hogy katonai célú felhasználás történt. A Stuxnet felépítésének felszínes vizsgálata után is érezhető, hogy pontosan olyan célra lett bevetve, amilyenre írták, ami önmagában feltételezi, hogy a készítőjének pontos információk álltak rendelkezésére a célpont felépítéséről, és arról, hogy milyen módon működtették azt.

A fenti bizonyítékok tehát, vagyis a feltételezett állami háttér, a hírszerzési ismeretek, a geopolitikai kontextus, mind arra engednek következtetni, hogy egy jól megtervezett, katonai indíttatású kibertámadásról volt szó a Stuxnet esetében. A katonai célokat engedi alátámasztani az is, hogy a célpont egy kritikus információs infrastruktúra volt, amelyek ellen elkövetett támadások nem ritkán állami hátszéllel rendelkeznek. Hogy miért is váltak a fentiekben vázolt elemek folyamatos támadások célpontjává, annak számos oka ismert, és egyben rámutat arra is, mi várható a jövőben ezen a téren.

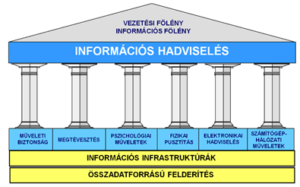

A 21. század információtechnológiai fejlődésével az információs társadalmak egyre sebezhetőbbek lettek az őket érő informatikai fenyegetésekkel szemben. Ezek a fenyegetések számos irányból érkezhetnek, és számos formában manifesztálódhatnak: műveleti (működési) biztonság; megtévesztés; pszichológiai műveletek; fizikai pusztítás; elektronikai hadviselés; számítógép- hálózati műveletek, nem is beszélve magát a kritikus infrastruktúrát érhető egyéb fenyegetésekről, mint pl. a szélsőséges időjárási körülmények. A Stuxnet bevetése ékes példája az információs hadviselésnek, amely az alábbiak szerint épül fel:

- 2. ábra Információs hadviselés színterei. Forrás: Haig, Zsolt?Várhegyi, István: Hadviselés az információs hadszíntéren.

Az információs infrastruktúrák elleni komplex információs támadások, mint az információs hadviselés, információs műveletek a katonai, gazdasági, politikai célú érdekérvényesítés új, komplex formájává váltak. Mint ismeretes, a kritikus információs infrastruktúra részhalmaza a kritikus infrastruktúráknak. Az információs társadalom működéséhez szükséges információk előállítására, szállítására és felhasználására különböző rendeltetésű, funkciójú és típusú infrastruktúra rendszerek, hálózatok állnak rendelkezésre. Ezek összessége képezi az információs társadalom komplex információs infrastruktúráját.

Amint ehhez hozzávesszük az Európai Unió Zöld Könyvében leírtakat, szemünkbe ötlik, hogy ?Kritikus információs infrastruktúrák közé azokat kell sorolni, amelyek önmaguk is kritikus infrastruktúráknak minősülnek, vagy az infrastruktúrák működése szempontjából fontosak (pl.: távközlés, számítógép hardver/szoftver, internet, műholdak stb.)? Az információs műveletek és az információs hadviselés kifejezéseket jelen munkában tartalmában azonos fogalmakként kezelem. ?Az információs hadviselés ? illetve annak a NATO és a tagországok katonai doktrínáiban elfogadott formája az információs műveletek ? mindazon összehangolt, koordinált információs tevékenységeket jelentik, amelyek arra irányulnak, hogy a másik fél információs rendszerei működésének korlátozásával befolyásolják a társadalom egészének vagy egyes területeinek működési folyamatait, illetve másik oldalról, hogy megteremtsék azokat a feltételeket, amelyek mentén a saját hasonló képességek fenntarthatók.

Itt szeretnék kitérni arra is, hogy meglátásom szerint a Stuxnet támadás jóval kisebb eséllyel lett volna végrehajtható, ha az üzemeltetők nem zárt forrású operációs rendszert használnak. Annak ugyanis pontosan az a hátránya, ami már szinte önmagában szavatolta a Stuxnet sikerét; a zárt forráskód azt jelenti, hogy az adott program forráskódját csak annak tulajdonos módosíthatja, övé a teljes tulajdonjog, míg a nyílt forrású szoftvert mindenki maga fejleszti, sőt, közösségekben is történhet ugyanez, erre épül például a manapság már egyre nagyobb népszerűségnek örvendő Linux operációs rendszer. Ennek óriási előnye, hogy nyílt forrású lévén igen kevés a rá írható vírus, hiszen annak közössége a legtöbb programcsomagot (disztribúció) folyamatosan fejleszti és ellenőrzi, így semmi értelme nem lenne a dolognak, hiszen pár órán belül legkésőbb valaki úgyis észrevenné és kiküszöbölné a hibát. Mindezekkel szemben a zárt forrású programoknál meg kell várni, míg kijönnek az úgynevezett javítócsomagok, patchek, amely fél vagy akár egy év is lehet bizonyos esetekben, ami elképesztő mennyiségű idővel ruházza fel a rossz szándékú támadókat.

Távlatokban nézve persze a nyílt forrású operációs rendszer sem szavatolja a teljes biztonságot, a mai gyorsan változó világban kijelenthető, hogy egyszerűen nem létezik tökéletes védelem. A kiberbiztonság, bár egyre többen foglalkoznak vele, még nagyon gyermekcipőben jár, ahogyan az információbiztonsági tudatosság is; s ez a helyzet Magyarországon ugyanúgy fennáll, mint a nemzetközi porondon. A közösségi média, az egyre fejlettebb OSINT technikák szinte erőfeszítés nélkül teszik lehetővé, hogy valakiről pillanatok alatt megtudjunk olyan információkat, amelyek aztán visszaélésre adhatnak okot, így többek között az ilyen jellegű események ellen való felkészültség ma már alapkövetelménynek kellene lennie minden fejlett társadalomban.

Fentiekből adódóan tehát, ha már azt kijelentettem, hogy az egyén számára elsődlegesnek kell legyen a biztonságra való törekvés, halmozottan igaz ez társadalmi, állami szinten. A dolog súlyához mérten annyi elmondható, hogy állami szinten már igen sok helyen kezelik érdemeihez mérten a témát, remélem, nemsokára kijelenthetném ugyanezt individuális szinten is.

Írta: Gál Henrik Norbert

[1] A már hivatkozottak szerint az uránt gáz halmazállapotban urán-hexafluorid (UF6) formában vezetik be a rotorba. A gáz a rotor falától gyors forgásba jön. A centrifugális erő a nehezebb uránizotópot (238U) kifelé hajtja, míg a könnyebb 235U középen, a tengely mellett dúsul fel.

Kiemelt kép forrása: flickr.com